네트워크 관련 명령어 출처 : http://egloos.zum.com/yoontaesub/v/110992 ▪ ping 명령어 : 네트워크 환경 장비들 간의 통신이 잘 되고 있는지 확인하는 명령어. ICMP 프로토콜을 이용하여 로컬 호스트와 외부와의 통신이 이루어지고 있는지 테스트하기 위한 네트워크 명령어로 결과값 중 TTL 값으로 사용되는 운영체제도 알 수 있음. - # ping [option] 호스트 -c : ping 테스트 시 지정한 수만큼의 패킷을 보냄. 기본 무한 -s : ping 테스트 시 보내는 패킷의 바이트 수를 지정. 기본 56Byte -i : ping 테스트 시 몇 초 간격으로 패킷을 보낼지 설정. 기본 1초 -w : ping 테스트 시 패킷을 보내고 몇 초 후에 실행을 멈출것인지 설정 ..

출처 : http://blog.daum.net/hypermax/6 *먼저 내 업무에서는 iptables와 hosts.allow 파일을 함께 이용 한다.1. 방화벽 내용 넣고 > 방화벽 실행 > 방화벽 내용 저장#cd /etc/sysconfig/#vi iptables(iptables 내용)#service iptables restart#/etc/init.d/iptables save --------------▶ iptables 사용법 -기본 모두 막고 시작하기- # iptables -F # iptables -X # iptables -P INPUT DROP # iptables -P FORWARD DROP # iptables -P OUTPUT DROP -루프백 허용- # iptables -A INPUT -i lo..

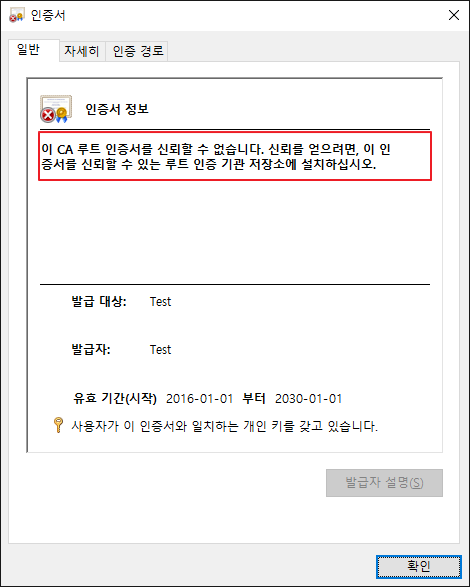

SslStream 클래스 https://msdn.microsoft.com/ko-kr/library/system.net.security.sslstream(v=vs.110).aspx 참고하기(채팅) : http://it-jerryfamily.tistory.com/entry/Program-C-SslStream-%EC%9D%84-%EC%9D%B4%EC%9A%A9%ED%95%9C-%ED%86%B5%EC%8B%A0-%EB%B0%A9%EB%B2%95 샘플 코드를 Mono를 이용해서 Debian에 올릴 일이 있어서 테스를 진행하다 아래와 같은 오류를 해결하려고 애쓰고 있었습니다.. System.IO.IOException: The authentication or decryption has failed. ---> Mono..